Sleutelgeneratie en Certificaataanvraag (CSR)

Het genereren van een privésleutel en het aanvragen van een certificaat (openbare sleutel) kan worden opgelost in OpenSSL met één commando en door de benodigde informatie in te voeren. Certificaataanvraag (CSR) en generatie van privésleutels kunnen ook eenvoudig worden uitgevoerd in de SSLmentor klantbeheer.

OpenSSL

Om met certificaten te werken, moet je de OpenSSL-bibliotheek geïnstalleerd hebben. Zie de OpenSSL voor Windows en Mac OSX pagina voor instructies en downloadlinks.

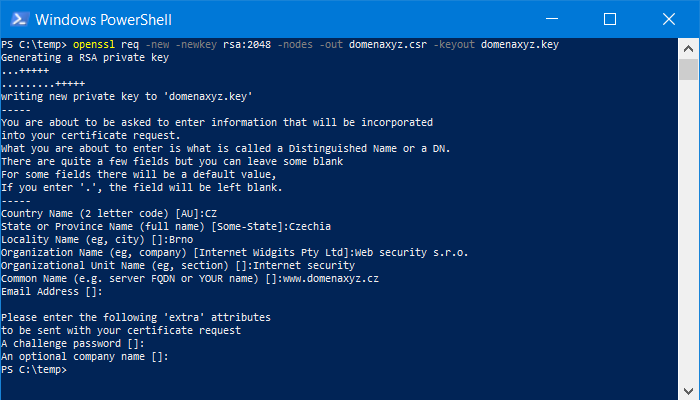

Genereren van een certificaataanvraag (CSR) en privésleutel

Het commando creëert zowel een privésleutel als een certificaataanvraag. Je moet een pad opgeven om de bestanden in een andere directory te plaatsen.

openssl req -new -newkey rsa:2048 -nodes -out request.csr -keyout private.key

Voor sleutelgeneratie en certificaataanvragen is het belangrijk dat de aanvraag de juiste informatie bevat. Door rsa: 2048 te selecteren, stel je de sleutellengte in. Voor hogere beveiliging kun je rsa: 3072 of rsa: 4096 instellen.

Belangrijk! Vul altijd de domeinnaam en landcode in volgens de ISO-standaard in. Laat het veld "A challenge password" leeg!

Verificatie van certificaataanvraag (CSR)

Om te controleren of de CSR (Certificaataanvraag) correct is, kunnen we het commando uitvoeren met de toegevoegde parameter "-verify". Het is raadzaam om de verificatie uit te voeren voordat je de aanvraag naar de certificeringsinstantie stuurt. Alternatief raden we aan om je CSR te testen met de tool van DigiCert - Check je CSR.

openssl req -in request.csr -text -noout -verify

Informatie ingevoerd in de certificaataanvraag

Bij het genereren van de sleutels wordt de volgende informatie ingevoerd (een voorbeeld van invulling wordt gegeven na de pijl).

- Common name [CN]: domeinnaam -> www.sslmentor.com

- Organization [O]: exacte bedrijfsnaam, domeineigenaar -> Web security b.v.

- Organizational unit [OU]: bedrijfsafdeling -> internet / eshop / it / ...

Vanaf 1 september 2022 zullen openbare TLS-certificaten geen OU hebben en zullen ze OU negeren. - City/locality [L]: stad -> Praag

- State/province [S]: -> Tsjechische republiek

- Country/region [C]: landcode volgens ISO -> CZ

- Sleutelgrootte: 2048 bit

We raden aan om de domeinnaam exact in te voeren zoals deze is ingesteld op de server en zoals deze wordt weergegeven in de browser. Hoewel certificeringsinstanties beide varianten in het certificaat plaatsen (met en zonder www voor de domeinnaam), worden beide varianten niet ingevoegd voor multi-domein certificaten.

Het maximum aantal tekens voor Common name [CN] en Organization [O] is 64. Je kunt meer regels vinden op de Baseline requirements and RFC 5280 Violations.

Country/region [C]:

- NL - The Netherlands

- US - Verenigde Staten van Amerika

- GB - Groot-Brittannië

- DE - Duitsland

De landcode moet exact worden ingevoerd volgens ISO in HOOFDLETTERS.

Een overzicht van ISO-landcodes is te vinden op de website van de International Organization for Standardization www.iso.org.

Wat is een Challenge password?

Bij het genereren van het certificaat wordt de invoer "A challenge password" aangeboden. Laat dit altijd leeg, anders zal de CA de bestelling afwijzen. Het challenge password is gedefinieerd in RFC 2985 als het wachtwoord voor certificaat intrekking.

Minimale informatie voor DV-certificaten

Domeincertificaten (DV) bevatten alleen domeininformatie en alle andere ingevoerde gegevens in de aanvraag worden door de certificeringsinstantie verwijderd.

Bijvoorbeeld, de informatie in het SSL lichaam van het PositiveSSL-certificaat is alleen:

- CN = domein.com

- OU = PositiveSSL

- OU = Domain Control Validated

De minimale informatie die moet worden ingevoerd voor domeincertificaten om een certificaat uit te geven is alleen Common name [CN] en Country/region [C]. We raden echter aan om alle informatie in te vullen vanwege mogelijke afwijzing door een certificeringsinstantie.

Waar nu?

Terug naar Help

Een fout gevonden of iets niet begrepen? Schrijf ons!